Resumen

- 14 vulnerabilidades críticas identificadas en los productos de DrayTek

- Más de 704,000 enrutadores DrayTek están expuestos a Internet

- Las vulnerabilidades afectan a 24 modelos

- DrayTek ha corregido las vulnerabilidades del firmware, sin embargo, es necesario mitigarlas

- Recomendación: Asegúrese de que todos los dispositivos DrayTek de su red estén parcheados y emplee estrategias de mitigación adicionales denominadas «Estrategias de mitigación de DrayTek»

Los routers son los héroes anónimos de la seguridad de la red. Estos activos son responsables de mantener los sistemas internos conectados con el mundo exterior, pero a menudo se pasan por alto.

Hasta que los atacantes encuentren y exploten sus vulnerabilidades. Y no se equivoque: los ciberdelincuentes trabajan día y noche para encontrar las fisuras en el blindaje de sus enrutadores y las utilizan como puntos de entrada para robar datos o entorpecer las operaciones empresariales. De hecho, nuestra investigación de 2024 muestra que los enrutadores son la categoría de dispositivos más riesgosa en todos los activos.

¿Por qué tantas empresas ignoran estas vulnerabilidades?

Los hallazgos recientes de Forescout Research — Vedere Labs subrayan la gravedad del problema con 14 vulnerabilidades de enrutadores recientemente identificadas en los productos de DrayTek, incluida una con el índice de gravedad más alto posible. Los atacantes podrían hacerse con el control total de estos enrutadores si no se les hace frente, lo que abriría la puerta al ransomware o a los ataques de denegación de servicio. ¿Cuál es el resultado? Pérdidas financieras, daños a la reputación y desconfianza de los clientes.

El historial de vulnerabilidades de DrayTek ha salido en las noticias. Además de nuestras conclusiones, el FBI anunció recientemente que había eliminado una red de bots que explotaba tres CVE utilizando productos de DrayTek. Unas semanas antes, la CISA añadió dos CVE de DrayTek al KEV que son independientes de nuestros descubrimientos.

He aquí un análisis más detallado del impacto de las vulnerabilidades, con orientación sobre cómo mitigar los riesgos.

DrayTek es una popular empresa de enrutadores

DrayTek, un fabricante taiwanés de equipos de redes, se especializa en los sectores residencial y empresarial. Sus enrutadores vienen con funciones avanzadas, que incluyen VPN, firewalls y administración del ancho de banda. Debido a su amplio uso en sectores como el sanitario, el comercio minorista, la fabricación y el gobierno, los activos de DrayTek se han convertido en los principales objetivos de los ciberdelincuentes.

La base de datos nacional de vulnerabilidades (NVD) informa que los enrutadores DrayTek han experimentado un aumento en las vulnerabilidades críticas en los últimos años. Muchos de estos problemas permiten

Ejecución remota de código (RCE), que permite a los atacantes tomar el control de los dispositivos de forma remota. Esta tendencia ha llamado la atención tanto de los piratas informáticos criminales como de los actores patrocinados por el estado, lo que aumenta aún más las apuestas.

Hallazgos clave de la investigación de Vedere Labs

- La gravedad más alta recibió una puntuación CVSS de 10; otra obtuvo una puntuación de 9.1

- Exposición generalizada: más de 704.000 enrutadores DrayTek están expuestos a Internet

- El 38% sigue siendo vulnerable a problemas similares identificados hace dos años

- Las empresas utilizan el 75% de estos enrutadores vulnerables

- Dispositivos al final de su vida útil en riesgo:

- Las vulnerabilidades afectan a 24 modelos

- 11 de las cuales están al final de su vida útil (EoL)

- El 63% de los dispositivos expuestos son:

- Fin de venta (EoS) o EoL

- Son difíciles de parchar y proteger

Posibles escenarios de ataque

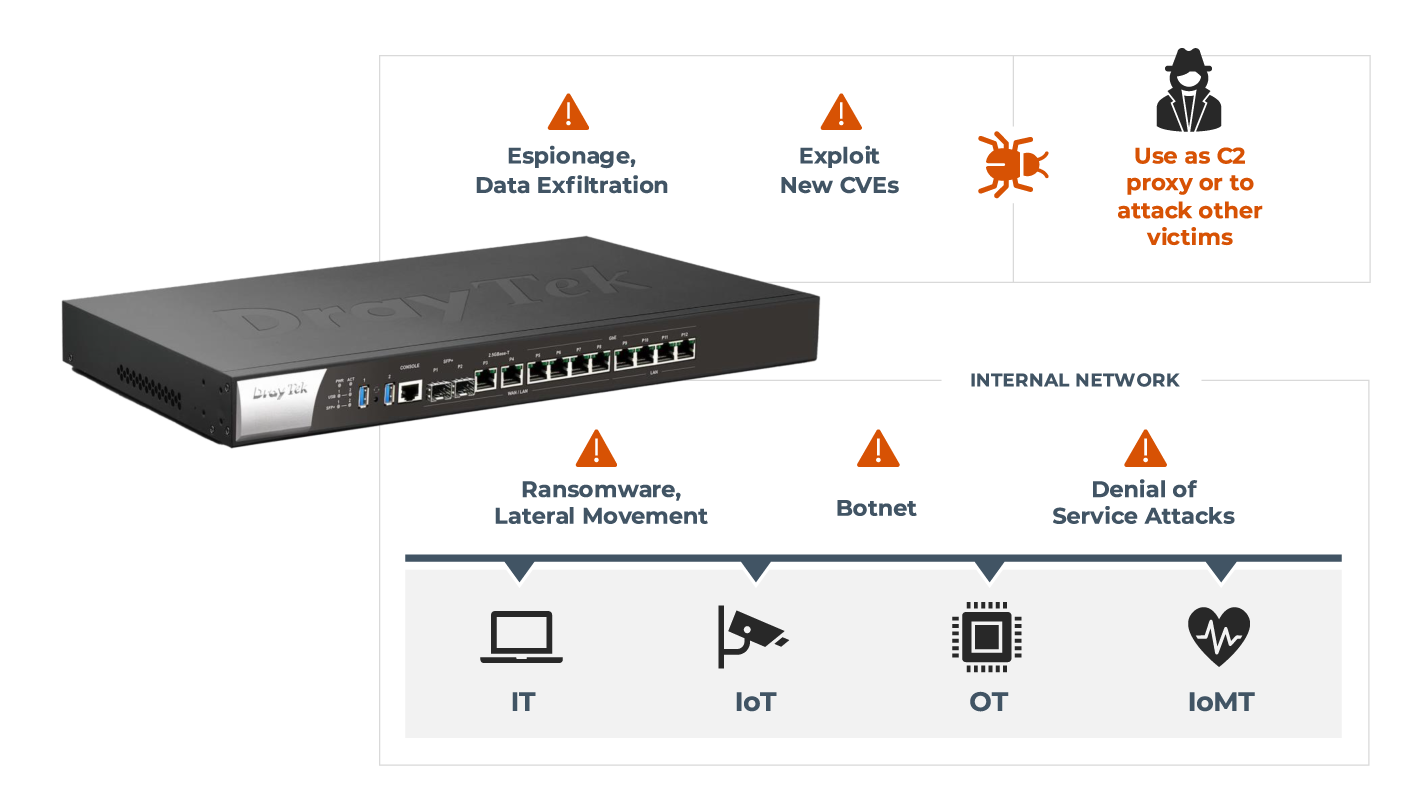

Los productos DrayTek ofrecen muchas oportunidades de ataque para los ciberdelincuentes, especialmente para aquellos con la «interfaz de usuario web» expuesta a Internet. Entre los posibles escenarios de ataque a un router se incluyen:

- Espionaje y exfiltración de datos:

- Un atacante podría implementar un rootkit que sobreviva a los reinicios y actualizaciones, lo que le permitiría interceptar y analizar el tráfico de la red, lo que provocaría el robo de datos confidenciales, como credenciales u otra información confidencial.

- Movimiento lateral:

- Una vez dentro de la red, un atacante podría moverse lateralmente para comprometer otros dispositivos y provocar ataques de ransomware, denegación de servicio (DoS) o incluso la creación de redes de bots utilizadas para ataques distribuidos.

- Uso de enrutadores como servidores C2:

- Los modelos DrayTek de alto rendimiento, como el Vigor3910, cuentan con un hardware avanzado que puede reutilizarse y que podría usarse como parte de los servidores de comando y control (C2), donde los atacantes podrían lanzar más ataques contra otras víctimas.

Como parte del proceso de divulgación responsable, DrayTek ha corregido todas las vulnerabilidades del firmware de Vedere Labs. Sin embargo, es necesario que las organizaciones que tengan estos productos en sus redes realicen la mitigación.

Obtenga más información sobre los descubrimientos en nuestra conversación sobre investigación de DrayTek.

Estrategias de mitigación de DrayTek

La mejor manera de protegerse contra estas vulnerabilidades es asegurarse de que todos los dispositivos afectados estén parcheados con las últimas actualizaciones de firmware proporcionadas por DrayTek. Además de aplicar parches, Forescout recomienda las siguientes estrategias de mitigación:

- Deshabilitar el acceso remoto:

- Si no es necesario el acceso remoto, desactívelo por completo.

- Para el acceso remoto necesario, implemente las listas de control de acceso (ACL) y la autenticación de dos factores (2FA).

- Supervise los eventos anormales:

- Habilite el registro de syslog para rastrear actividades inusuales

- Compruebe periódicamente si hay cambios no autorizados en los perfiles de acceso remoto o en la configuración administrativa.

- Segmente su red:

- Asegúrese de que su red esté correctamente segmentada para que, si un atacante compromete un router, no pueda acceder a toda la red.

- Reemplace los dispositivos eOL:

- En el caso de los dispositivos que no se pueden parchear, considera la posibilidad de sustituirlos.

- Los dispositivos más antiguos pueden seguir exponiendo vulnerabilidades que son difíciles o imposibles de corregir con actualizaciones de software.

- Actualizar contraseñas:

- Cambie siempre las credenciales predeterminadas y utilice contraseñas seguras y únicas para cada dispositivo de la red.

Vedere Labs: permite a las organizaciones mantenerse un paso por delante de los atacantes

El descubrimiento de estas vulnerabilidades en los productos de DrayTek resalta la importancia de administrar la infraestructura de red y mantener la postura de seguridad de una organización. Con más de 700 000 dispositivos expuestos en Internet y cada vez más atacantes atacan los enrutadores, las organizaciones deben tomar medidas inmediatas para protegerse.

Al aplicar los parches de firmware disponibles y adoptar las estrategias de mitigación recomendadas, puede reducir los riesgos que plantean estas vulnerabilidades y garantizar que su red permanezca segura.

Para obtener más detalles técnicos y ataques de prueba de concepto, lea el informe de investigación completo.